原副标题:通程控股控制技术|课堂教学计划

✦

专精课程概要

✦

1

本专精课程的物理性质与各项任务

“通程控股控制技术”专精课程是信息安全可靠及计算机信息安全可靠专精的核心理念专精课程众所周知,是信息安全可靠专精公钥专精课程群课堂教学的此基础专精课程众所周知。透过本专精课程的自学,使小学生较系统地掌控通程控股的基本上知识与安全可靠协定结构设计与预测的方式及基本功,介绍展开计算机网络证书系统结构设计的通常路子,培育小学生应用领域通程控股控制技术化解和处置前述信息安全可靠难题的道德观方式与基本上潜能,为更进一步自学信息安全可靠和计算机网络安全可靠铺路。

2

课堂教学基本上明确要求

1. 掌控通程控股控制技术中基本上价值观、基本概念、演算法,熟识安全可靠有关专精词语;

2. 介绍最新消息证书、文本证书、身份证书的基本上原理和方式;

3. 熟识现阶段计算机网络中身份证书的形式化方式,掌握安全可靠预测的基本上方式;

4. 培育她们践行恰当的安全可靠道德观,提升信息管理系统的安全可靠预测潜能。

3

本专精课程与其他专精课程的联络

本专精课程为理工科计算机与信息安全可靠专精的专精核心理念课,前导专精课程为公钥学数学此基础或公钥学,或具有一定的代数学此基础。

4

课堂教学基本上文本

(一)综述

本章是自学通程控股控制技术的此基础。目的是让小学生对通程控股控制技术基本概念、文本、外沿等有一个概括的介绍,简单介绍专精课程文本及考核方式。

1.基本上明确要求

(1)信息安全可靠综述:掌控信息安全包含的文本和难题,介绍现阶段网络的主要安全可靠威胁,介绍防范攻击的基本上控制技术,掌控网络攻击的分类。

(2)网络威胁的根源讨论:掌控通程控股控制技术在网络中此基础性地位,讨论网络体系结构的安全可靠,介绍信息安全可靠的其他根源。

(3)信息安全可靠措施与通程控股:掌控通程控股控制技术的基本概念及内涵,掌控通程控股中的几个基本上词语,通程控股控制技术的分类,理解通程控股在信息安全可靠中的地位。

(4)通程控股控制技术历史与展望:介绍通程控股控制技术的历史,了解有关法律法规,理解身份管理的基本概念,展望未来发展趋势。

2.重点、难点

重点:理解安全可靠与通程控股基本概念、资产是安全可靠防护的对象、安全可靠强度基本概念。

难点:通程控股控制技术是社会工程。

(二)代数与公钥学此基础

本章主要介绍数字证书控制技术专精课程涉及的数学此基础知识。

1.基本上明确要求

(1)常见数学符号定义。

(2)代数此基础:掌控群与循环群的定义、陪集基本概念、循环群与群的生成元、群的阶。介绍同余类、商集,掌控中国剩余定理,能够展开有关代数计算。

(3)费马定理与欧拉定理:能够灵活运用欧拉定理的三个物理性质。

(4)公钥学此基础:掌控生日攻击定理及证明,掌控计算复杂性的基本概念,理解演算法复杂性,掌控单向函数定义,介绍常见公钥难题及假设。

2.重点、难点

重点:群、同余类、商集,生日攻击定理及证明。

难点:代数计算,中国剩余订立,RSA、离散对数、平方剩余等难题及假设。

(三)证书理论此基础

本章主要介绍编写通程控股控制技术中必须掌控的理论和基本上安全可靠明确要求。

1.基本上要求

(1)交互证明系统:掌控交互证明系统基本概念和两个实体,介绍图灵机模型、语言类基本概念,介绍交互证明系统的忠诚性假设、潜能假设、运行规则、胜负规则等基本概念。

(2)交互证明此基础理论:掌控交互证明系统的定义,理解完备性和可靠性基本概念,掌控山洞连通难题及协定安全可靠性预测,掌控基于二次剩余难题的证明协定及安全可靠性预测方式。

(3)零知识证明:理解零知识的基本概念,介绍基于二次剩余协定的知识泄露难题,掌控基于二次剩余难题的零知识证明协定,介绍零知识的安全可靠性证明价值观。

2.重点、难点

重点:交互证明系统、安全可靠协定安全可靠性定义及预测方式。

难点:零知识证明及其预测方式。

(四)数据完整性证书

本章主要介绍各种公钥学Hash函数构造及其使用。

1.基本上明确要求

(1)完整性验证概述:掌控最新消息证书的基本概念,理解验证块与数据块的关系,掌控最新消息证书函数是单向函数,介绍完整性验证的数学此基础,理解最新消息证书分类。

(2)基于Hash的最新消息证书:掌控Hash 函数基本概念,掌控Hash函数的单向性、弱碰撞性、强碰撞性,理解Hash函数的压缩函数物理性质和压缩方式、长最新消息的压缩过程。

(3)MD5/SHA1构造:理解公钥Hash构造的基本上原理,掌控MD5/SHA1演算法及迭代结构、轮变换过程、非线性结构。

(4)基于NP困难难题的Hash构造:理解NP困难难题用于Hash构造的优缺点,介绍基于平方剩余难题的SQUASH构造,介绍基于Lattice的Hash构造。

(5)长数据的Hash处置:理解Hash函数安全可靠性由输出长度确定,与输入数据长度无关,掌控链式和树状的长最新消息Hash构造。

(6) 基于MAC的最新消息证书:掌控MAC证书过程、构造方式:嵌套MAC和CBC-MAC。

2.重点、难点

重点:分组Hash函数结构设计方式及其困难性、链式和树状的长最新消息Hash构造。

难点:NP困难难题用于Hash构造。

(五)数字签名控制技术

本章主要各种典型数字签名方案构造方式与安全可靠性。

1.基本上要求

(1) 数字签名概述:理解数字签名基本上基本概念、安全可靠明确要求。

(2) 掌控基于Hash函数的数字签名构造方式,介绍数字签名分类及多样性。

(3) RSA数字签名方案:掌控RSA签名方案、预测安全可靠性,

(4) ELGammal数字签名方案:掌控ElGamal签名方案的有效性和安全可靠性,理解对ElGamal签名的攻击方式。

(5)DSA数字签名标准:介绍零知识协定的Σ-协定结构,掌控DSA/DSS签名。

2.重点、难点

重点:数字签名的结构设计方式和安全可靠预测方式。

难点:数字签名方案的攻击方式。

(六)身份证书控制技术

本章主要介绍身份证书基本概念、方案和应用领域。

1.基本上明确要求

(1)身份证书概述:理解身份证书目标及安全可靠明确要求,掌控信任根是身份证书此基础,理解采用时变参数的互证书,预测采用时变参数证书中的安全可靠难题。

(2)基于密钥中心的证书协定:掌控基于密钥分发中心KDC的互证书方式。

(3)口令证书控制技术:理解口令证书定义、常见攻击,掌控动态口令证书控制技术。

(4)基于公钥的身份证书控制技术:掌控公钥证书X.509协定、PKI证书框架。

(5)身份证书协定:理解基本概念和过程,掌控Schnorr身份证书协定及安全可靠证明。

(6)生物证书协定:介绍基本上基本概念,用于生物证书的协定。

2.重点、难点

重点:KDC证书协定、PKI证书框架、零知识证书协定的预测。

难点:证书协定的安全可靠性证明方式。

(七)数字媒体证书控制技术

本章主要介绍数字水印的媒体证书控制技术。

1.基本上明确要求

(1)媒体证书控制技术概述:介绍数字媒体及证书基本概念与辨析、数字水印基本概念。

(2)信息隐藏与可擦除水印:理解可擦除水印的基本概念和通常流程。

(3)脆弱水印与完整性验证:理解脆弱水印的基本概念和通常流程。

(4)脆弱水印实例:掌控脆弱水印的内部原理。

(5)半脆弱水印:介绍半脆弱的基本概念。

2.重点、难点

重点:数字水印的构造方式与流程。

难点:扩频水印的原理。

5

课堂教学方式和手段

本专精课程偏重于理论课堂教学,讲授文本复杂、比较抽象、应用领域面广、难度较大,因此课堂教学以讲授和课下验证性实验相结合的方式。

在课堂讲授中以多媒体课堂教学为主,黑板课堂教学为辅,后者侧重于定理证明,并辅助于课后作业和练习。

在课堂教学中以教师讲授教材此基础篇为主,小学生按照教材自学为辅,课堂文本不易过多以使小学生容易掌控专精课程主要文本,透过讨论式课堂教学、启发式课堂教学等方式提升小学生的自学积极性和主动性,有潜能的小学生可鼓励阅读教材高级篇文本。

为了小学生更进一步理解课堂课堂教学文本,可安排时间上习题课。通过课外证书系统构建、扩展资料阅读等环节,让小学生对通程控股控制技术有更深的理解和更直观的认识。

6

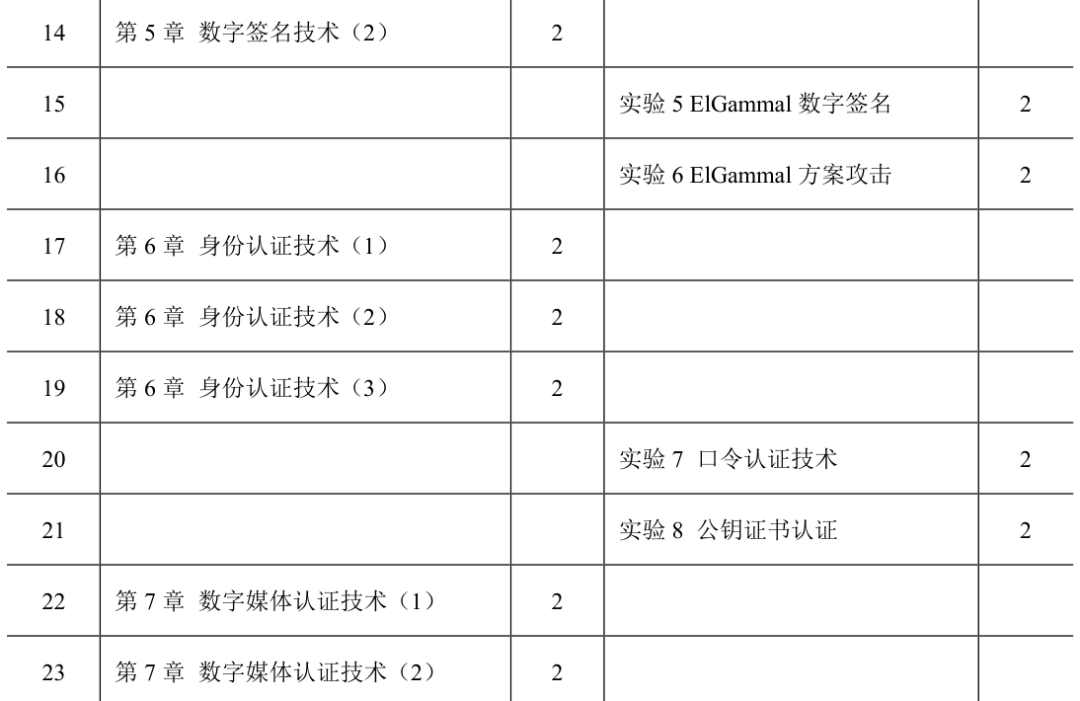

课堂教学安排及方式

7

考核方式

1.考核方式

校内统考:统一命题、统一时间、统一阅卷。

2.成绩评定

各课堂教学环节占总分的比例:平时成绩占30%,期末考试:70%。

8

教材

✦

参考书籍

✦

《通程控股控制技术》

作者:朱岩、陈娥

定价:59.80元

文本简介

作者以多年本科生与研究生课堂教学实践为此基础编写了教材《通程控股控制技术》。本书分为此基础篇和高级。

本书的特色是注重通程控股控制技术的系统性和培育小学生安全可靠协定结构设计潜能。为了方便本科生直观地理解各种通程控股方案,本书有大量翔实的应用领域实例供其参考,并有相当数量的课后习题可供思考和练习。

本书可作为计算机网络安全学科“通程控股控制技术”及有关专精课程的教材或参考书,也可作为应用领域型本科和成人高校有关专精的教材。

本书特色

新——新理论、新控制技术

本书囊括了现阶段现代公钥学、安全可靠协定构造控制技术的新理论,围绕着可证明安全可靠系统性地阐述了当前通程控股控制技术的新方向和新方式,让读者紧跟时代步伐。

全——全方位、宽领域

、身份证书、多媒体证书、生物证书等,覆盖了计算机信息安全可靠专精本科生和研究生课堂教学的主要知识点。

用——重潜能、重实践

本书的特色是注重通程控股控制技术的系统性和培育小学生安全可靠协定结构设计潜能,书中方案均给出应用领域实例供读者参考和自学,并有相当数量的课后习题可供思考和练习。本书还配套课件PPT和课堂教学计划,方便教师课堂教学使用。

目录

向上滑动阅览

此基础篇

第1 章 绪论

1.1 引言

1.2 信息管理系统概况

1.3 信息安全可靠与挑战

1.4 通程控股的基本概念与内涵

1.5 科学信息安全可靠观

1.6 通程控股历史与前景展望

1.6.1 开端:口令证书

1.6.2 发展:Hash控制技术

1.6.3 成熟:一次性证书控制技术

1.6.4 展望:无处不在的证书

1.7 小结

习题

第2 章 代数与公钥此基础

2.1 引言

2.2 符号定义

2.3 群

2.4 同余类

2.5 阶和费马小定理

2.6 欧拉定理

2.7 环和域

2.8 中国剩余定理

2.9 生日攻击

2.10 计算复杂性

2.11 公钥此基础难题及假设

2.12 加密控制技术介绍

习题

第3 章 证书理论此基础

3.1 引言

3.2 交互证明系统

3.3 模型与计算潜能假设

3.4 交互证明系统举例

3.5 协定信息泄露

3.6 零知识证明系统

3.7 由NP类难题理解交互证明系统

习题

第4 章 数据完整性证书

4.1 绪论

4.2 数据完整性验证方式

4.3 公钥学Hash函数

4.4 基于分组公钥的Hash构造

4.4.1 SHA-1演算法构造

4.4.2 SHA-256演算法构造

4.5 基于NP困难难题的Hash构造

4.5.1 SQUASH函数构造

4.5.2 基于格的Hash函数构造

4.6 长数据的Hash处置

4.6.1 顺序Hash结构

4.6.2 树状Hash结构

4.7 带密钥Hash函数构造

习题

第5 章 数字签名控制技术

5.1 引言

5.2 数字签名的基本概念

5.3 数字签名定义

5.4 数字签名的通常构造

5.5 RSA数字签名

5.5.1 RSA数字签名方案

5.5.2 RSA数字签名方案的安全可靠性

5.5.3 RSA数字签名实例

5.6 ElGamal数字签名

5.6.1 ElGamal数字签名方案

5.6.2 ElGamal数字签名方案的安全可靠性

5.6.3 ElGamal数字签名方案示例

5.7 DSA数字签名

5.7.1 DSA数字签名方案

5.7.2 DSA数字签名方案安全可靠性

5.7.3 DSA数字签名方案示例

5.8 小结

习题

第6 章 身份证书控制技术

6.1 引言

6.2 信任根:身份证书的此基础

6.3 时变参数及证书

6.3.1 基于MAC的身份证书

6.3.2 基于对称加密的身份证书

6.3.3 基于数字签名的身份证书

6.3.4 安全可靠性预测

6.4 采用时变参数的互证书

6.5 口令证书

6.5.1 口令证书及其安全可靠性

6.5.2 Lamport口令证书方案

6.6 基于公钥此基础设施的身份证书

6.7 Schnorr身份证书协定

6.7.1 Schnorr身份证书协定概述

6.7.2 Schnorr身份证书协定的实例

6.7.3 Schnorr身份证书协定的安全可靠性预测

6.8 生物证书控制技术

6.8.1 静态生物证书协定

6.8.2 动态生物证书协定

习题

第7 章 数字媒体证书控制技术

7.1 引言

7.2 媒体证书控制技术

7.3 信息隐藏定义与可擦除水印

7.4 脆弱水印与完整性验证

7.4.1 脆弱水印构造

7.4.2 脆弱水印性能预测

7.4.3 实例预测

7.5 半脆弱数字水印

习题

高级篇

第8 章 格签名控制技术

8.1 概述

8.2 格

8.3 基于格的GGH数字签名方案

8.3.1 GGH数字签名实例

8.3.2 GGH数字签名安全可靠性预测

8.4 NTRU签名方案

8.4.1 NTRU数字签名实例

8.4.2 方案分析

8.5 小结

第9 章 盲签名与盲证书控制技术

9.1 引言

9.2 盲签名

9.2.1 盲数字签名定义

9.2.2 盲数字签名安全可靠性

9.3 基于RSA 的盲签名方案

9.3.1 安全可靠性预测

9.3.2 方案实例

9.4 基于DL 的盲签名方案

9.4.1 安全可靠性预测

9.4.2 方案实例

9.5 数据盲证书控制技术

9.6 数据盲证书方案

9.6.1 方案实例

9.6.2 安全可靠性预测

9.7 小结

第10 章 其他数字签名控制技术

10.1 广义Hash函数

10.2 SQUASH构造的改进

10.2.1 SqHash函数构造

10.2.2 无条件SqHash函数构造

10.3 双线性映射

10.4 不可否认数字签名

10.4.1 不可否认数字签名方案

10.4.2 不可否认数字方案实例

10.5 指定验证者签名

10.5.1 指定验证者定义

10.5.2 指定验证者签名的安全可靠性

10.5.3 指定验证者签名方案

10.5.4 指定验证者签名方案实例

10.6 签密

10.6.1 签密的定义

10.6.2 签密方案

10.6.3 签密方案的安全可靠性

10.7 小结

习题

第11 章 面向群组的签名控制技术

11.1 概述

11.2 身份基签名

11.2.1 Shamir身份基签名方案

11.2.2 安全可靠性预测

11.2.3 实例预测

11.3 代理签名

11.3.1 代理签名的定义

11.3.2 托管式代理签名

11.3.3 非托管式代理签名

11.4 聚合签名

11.4.1 时序聚合签名的定义

11.4.2 日志系统聚合签名的构造

11.5 小结

第12 章 面向访问控制的证书控制技术

12.1 引言

12.2 基于角色访问控制简介

12.3 角色基加密定义

12.4 角色基加密方案

12.4.1 方案示例

12.4.2 安全可靠预测

12.5 角色基签名定义

12.6 角色基签名方案

12.6.1 方案示例

12.6.2 安全可靠预测

12.7 小结

参考文献

9787302604167】,下载本书配套的课堂教学资源