Bokaro:中国网财经

1月30日,奇东方证券集团举办“椒图伺服器安全可靠管理控制系统-防敲诈专刊”商品发布会,面世特别针对敲诈反击防雷的伺服器端安全可靠商品。新商品特别针对敲诈病原体的反击链、行为特点提供更多多方位的防雷计划,对敲诈反击的防雷效用更好、特别针对性更强;并提供更多特别针对不同操作控制系统、销售业务环境的场景化实用性模板,让商品能加速上线运行;同时,新版本还深度优化了控制系统资源实用性,让信息中心对CPU/缓存等资源的实用性明确要求降低50%,支持的服务器数量减少50%,让商品的布署门槛大幅提高。

随着企业网络化进程的加速,网络安全可靠严重威胁和风险也加速减少,网络反击手段愈来愈多,安全漏洞及反击入口无所不在,特别是近年来敲诈反击事件多发,其杀伤力和影响力愈来愈大。数据表明,超过2/3的企业在过去一年中至少经历过一次敲诈反击,仅2022上半年,亚洲地区共发生2.361万次敲诈应用软件反击。国外安全可靠机构更是预测,到2031年,亚洲地区敲诈应用软件敲诈活动造成的潜在总损失或达10.5万亿美元。敲诈应用软件成为亚洲地区头号人物严重威胁,对付敲诈反击已经刻不容缓。

据奇东方证券资深伺服器安全可靠专家王嫣介绍,传统对付敲诈病原体选用的形式是选用安全应用软件或者数据存储的形式,但是这两种都具有一定的局限性:

杀毒软件依赖特点和病原体库,对于已知病原体的防雷效用良好,但是对于变形和新式病原体的防雷具有局限性,根据奇东方证券反病原体研发运营中心的统计数据,2022年,在中国活跃的敲诈病原体家族企业前50位,出现频率高达1500多万次,并且每个家族企业单厢不断面世变型、和新式敲诈病原体,一旦有捷伊变型出现就很难导致伺服器的二次病毒感染,就像人类病毒感染了奥密克戎新冠病原体株后,还有可能会继续病毒感染捷伊XBB病原体株。

同样,用数据存储的形式去防卫敲诈反击,属于被动防卫的思路,对存储数据的有效性、保密性有着极高的明确要求,特别是一些高可视化的销售业务,实时存储的难度极大,另外存储控制系统也布署在内部网,很难被反击者扯入。

因此,特别针对现行防雷计划的瓶颈,奇东方证券提出“合于、断其路、挖其根”的敲诈病原体防雷理念,打造的全新一代防雷计划。

“合于”— 洞悉敲诈病原体的反击链和反击行为

根据奇东方证券伺服器安全可靠团队的统计数据,敲诈病原体侵略伺服器的形式有多种,包括:终端突破、暴力破解、控制系统及通用模块安全漏洞利用、webshell上载和物流配送反击等,此外,对中央集权设备的反击和对安全可靠设备的反击,也呈现逐年递增的态势。

敲诈病原体反击链包含了“办案蹲守、制定策略、打点侵略、内部网渗入、目标定hell、代理隧道的形式将敲诈病原体落地,然后再通过内部网渗入的形式,去进一步污染更多的伺服器,从而达到目标控制系统并实施勒反击。

在深度了解敲诈病原体的反击链和反击行为后,结合敲诈病原体到达伺服器引起的一些异常变化,如:销售业务&文件访问突然出现异常;CPU、缓存使用率加速增减;出现大量文件读取,文件加密、文件名及后缀修改;和内部端口被大量探测、扫描等等,根据这些“病灶”并结合反击特点,椒图可以加速对敲诈病原体感染作出“诊断”和告警。

“断其路”— 要彻底切断敲诈病原体的反击和传播途径

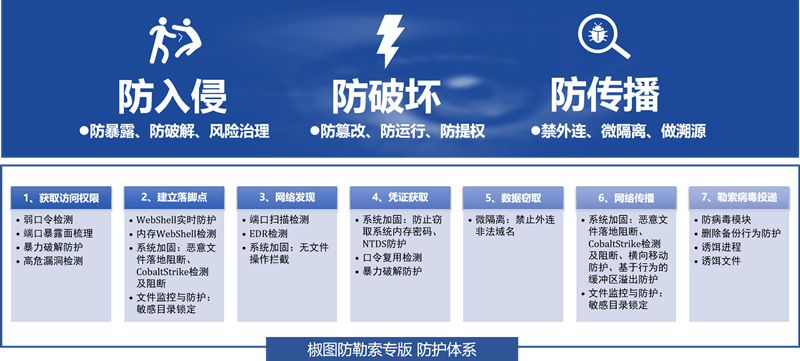

在确认正遭受敲诈反击后,需要“断其路”去干扰敲诈病原体的反击及传播,包括防侵略、防破坏、防传播三个关键点。

防侵略的关键是要做好反击面管理,伴随着销售业务加速扩展的不仅是伺服器的数量,还有不断放大的反击面。做好反击面管理的第一步是要摸清资产家底,椒图通过本地识别和网络扫描的形式,可以准备识别多项核心资产包括实用性信息、账户、应用、进程、端口等。目前识别的资产数量达到18类 、400多项,一方面在于能全局把握资产状况,避免shadows it的发生,另一方面也能对资产做加速排查和处理,比如centos8停服后,通过椒图可以加速筛选出销售业务环境中还在运行的centos8控制系统,并做下线或者加固处理。

在全面掌控资产信息的基础上,椒图可以根据资产的版本及运行状况,对安全可靠风险作出及时判断,包括弱口令&口令复用、危险端口暴露、安全漏洞&补丁等,但只做到风险识别还是不够的,比如,因为很多情况下修复安全漏洞需要重启应用甚至伺服器,对于高连续性的销售业务显示是不适合,特别针对这些行业难题,椒图面世了虚拟补丁功能,在内核态基于WFP框架/Netfilter框架实现引流功能,将入站、出站流量通知给应用态的IPS引擎,并用IPS引擎对流量实施检测防雷,可以实现在不打实体补丁、不重启的情况下,防止黑客利用安全漏洞反击伺服器,可以真正实现“资产-风险发现-实体补丁-虚拟补丁”的闭环管理。

王嫣指出,通过webshell去上载敲诈病原体文件是黑客比较常用的侵略形式,也可以说是上载敲诈病原体的前置反击,因此,防卫webshell是防卫敲诈反击落地的重点,椒图在伺服器端选用了动、静的结合的形式,先会对webshell的静态特点进行检测,包括加速的哈希匹配、基于词法分析的模糊哈希匹配、和静态污点追踪,可以加速的发现已知的webshell,同时还会基于本地及信息中心沙盒、和RASP这种基于流量上下问检测的动态技术,去识别变形、加密的webshell。同时,椒图在内核层,还选用了控制系统加固技术,可以自定义去限制web目录、根目录等关键位置的多余权限,进一步去限制webshell和敲诈病原体的执行。

近几年也新出现冰蝎这类加载在缓存中的无文件webshell,这类恶意代码隐藏在控制系统的正常应用中,在伺服器本地没有独立的文件形式,因此也很难被传统的检测手段发现。所以,特别针对这类反击,椒图选用了缓存马动态检测技术,可以加速的扫描并清除隐藏在在中间件、powershell、vbs等本地应用中的恶意代码,从而有效的阻止webshell和敲诈病原体的隐藏和执行。

防破坏是假设敲诈病原体已经成功落地,要去阻止其在伺服器内执行恶意操作和自我复制,椒图选用了内核加固技术实现“应用白名单”,可以机器学习销售业务环境中的正常销售业务运行并形成白名单,不在白名单范围内的其他应用(如敲诈、挖矿病原体)执行时会被实时阻断;同时内核加固技术还可以对重点目录、文件的读取、写入、编辑、重命名等权限进行有效限制,实现文件的有效监控和防雷;在高阶攻防对付中,椒图可以细粒度学习进程服务的销售业务行为,如文件操作、命令执行和网络IO等,可以加速捕捉偏离了正常销售业务的细微指数变化,从而发现隐蔽性更强的潜伏反击。

防传播是要及时隔离受病毒感染伺服器、阻止“疫情”大范围传播,据王嫣介绍,敲诈反击首先突破的往往是边界伺服器,并不是要执行敲诈操作的核心内部网,因此,还需要通过进一步的内部网渗入才能达到目标,这也是我们切断敲诈反击链的关键点,就像在对付新冠病原体的过程中,一旦发现病原体阳性个体,要及时做居家隔离或者集中隔离处理,防止疫情的大范围传播。

椒图首先会对 Cobalt Strike、PsExec这类横向反击的常用工具进行识别和阻断,同时选用了微隔离技术去限制访问源,微隔离的两个核心功能:端口白名单,可以限制伺服器的指定端口只能被特定的ip或者ip段访问;进程白名单可以限制伺服器的对外服务进程,只能访问特定的ip或域名,从而实现进出网双向控制,有效阻止敲诈病原体在伺服器与伺服器之间、和伺服器与容器等工作负载之间的非法移动。

结合诱饵文件、诱饵进程等多方位的敲诈病原体防雷技术,椒图防敲诈专刊形成“防侵略、防破坏、防传播”的立体防雷体系,有效实现“断其路”。

“挖其根”— 彻底清除病原体,让伺服器“阳康”

通过“合于”和“断其路”,一方面有效阻止敲诈病原体落地,第二方面即使敲诈病原体落地了,椒图也可以阻止其执行和横向传播,最后还需要将敲诈病原体彻底的清除,让伺服器真正的“阳康”。

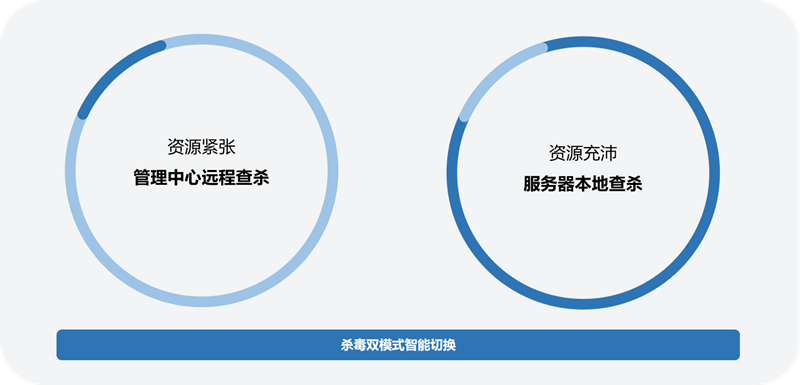

在杀毒引擎的启用上,椒图考虑了销售业务优先的原则,让销售业务以最小的损耗去获得安全可靠防雷,因此选用本地查杀+控制台查杀双模式查杀模式,可自由的切换。本地查杀模式保密性高、杀毒引擎在伺服器本地、对控制系统资源消耗相对较高,适合于资源相对充沛的场景。控制台查杀模式选用异步查杀、杀毒引擎在信息中心上、对控制系统资源消耗低,适合于伺服器剩余控制系统资源,相对紧张的场景。保证不会因为控制系统资源紧张,而导致安全可靠功能的缺位。

就像人类在过去、现在和未来都将和病原体做抗争一样,在伺服器端与敲诈病原体的对付,也将是一个持续的过程,会不断的有新式的反击手段、新式的变型病原体出现,但是只要把握好“合于、断其路、挖其根”的九字方针,就一定能在攻防实战中占据先手、百战不殆。

图片由奇东方证券授权中国网财经使用